آموزش های جامع فلش ( فلاش ) و فروشگاه محصولاتalphapack

آموزش مختلف موضوعات فلش ( فلاش ) و جوک و طنز و زمینه های مختلف کامپیوتریآموزش های جامع فلش ( فلاش ) و فروشگاه محصولاتalphapack

آموزش مختلف موضوعات فلش ( فلاش ) و جوک و طنز و زمینه های مختلف کامپیوتریامنیت شبکه(IDS و IPS)

سطح شبکه در مدل امنیت لایه بندی شده به WAN و LAN داخلی اشاره دارد. شبکه داخلی ممکن است شامل چند کامپیوتر و سرور و یا پیچیده تر یعنی شامل اتصالات نقطه به نقطه به دفترهای کار دور باشد. بیشتر شبکه های امروزی در ورای پیرامون، باز هستند؛ یعنی هنگامی که داخل شبکه قرار دارید، می توانید به راحتی در میان شبکه حرکت کنید که به این ترتیب این شبکه ها برای هکرها و افراد بداندیش به اهدافی وسوسه انگیز مبدل می شوند. تکنولوژی های ذیل امنیت را در سطح شبکه برقرار می کنند

IDSها (سیستم های تشخیص نفوذ) و IPSها (سیستم های جلوگیری از نفوذ) :تکنولوژیهای IDS و IPS ترافیک گذرنده در شبکه را با جزئیات بیشتر نسبت به فایروال تحلیل می کنند. مشابه سیستم های آنتی ویروس، ابزارهای IDS و IPS

ترافیک را تحلیل و هر بسته اطلاعات را با پایگاه داده ای از مشخصات حملات

شناخته شده مقایسه می کنند. هنگامی که حملات تشخیص داده می شوند، این ابزار

وارد عمل می شوند. ابزارهای IDS مسؤولین را از وقوع یک حمله مطلع می سازند؛ ابزارهای IPS یک گام جلوتر می روند و بصورت خودکار

ترافیک آسیب رسان را مسدود می کنند. IDSها و IPSها مشخصات مشترک زیادی دارند. در حقیقت، بیشتر IPSها در هسته خود یک IDS دارند. تفاوت کلیدی بین این تکنولوژی هااین است که محصولات IDS تنها ترافیک آسیب رسان را تشخیص می دهند، در حالیکه محصولات IPS از ورود چنین ترافیکی به شبکه شما جلوگیری می کنند

IDS چیست؟

IDS یک سیستم محافظتی است که خرابکاریهای در حال وقوع روی شبکه را شناسایی می کند.

روش کار به این صورت است که با استفاده از تشخیص نفوذ که شامل مراحل جمع

آوری اطلاعات ، پویش پورتها ، به دست آوری کنترل کامپیوترها و نهایتا هک

کردن می باشد ، می تواند نفوذ خرابکاریها را گزارش و کنترل کند.

از قابلیتهای دیگر IDS ، امکان تشخیص ترافیک غیرمتعارف از بیرون به داخل شبکه و اعلام آن به مدیر شبکه و یا بستن ارتباطهای مشکوک و مظنون می باشد.

ابزار IDS قابلیت تشخیص حملات از طرف کاربران داخلی و کاربران خارجی را دارد.

بر خلاف نظر عمومی که معتقدند هر نرم افزاری را می توان به جای IDS استفاده کرد، دستگاههای امنیتی زیر نمی توانند به عنوان IDS مورد استفاده قرار گیرند:

1 - سیستم هایی که برای ثبت وقابع شبکه مورد استفاده قرار می گیرند

مانند : دستگاههایی که برای تشخیص آسیب پذیری در جهت از کار انداختن سرویس و

یا حملات مورد استفاده قرار می گیرند.

2- ابزارهای ارزیابی آسیب پذیری که خطاها و یا ضعف در تنظیمات را گزارش می دهند.

3- نرم افزارهای ضدویروس که برای تشخیص انواع کرمها، ویروسها و به طورکلی نرم افزارهای خطرناک تهیه شده اند.

4- دیواره آتش (Firewall )

5- مکانیزمهای امنیتی مانند SSL ، VPN و Radius و ...

چرا دیواره آتش به تنهایی کافی نیست ؟

به دلایل زیر دیواره های آتش نمی توانند امنیت شبکه را به طور کامل تامین کنند :

1. چون تمام دسترسی ها به اینترنت فقط از طریق دیواره آتش نیست.

2. تمام تهدیدات خارج از دیواره آتش نیستند.

3. امنیت کمتر در برابر حملاتی که توسط نرم افزارها مختلف به اطلاعات و داده های سازمان می شود ، مانند Active ، Java Applet، Virus Programs.

غرور بیجا

یک روز گرم شاخه ای مغرورانه و با تمام قدرت خودش را تکاند. به دنبال ان برگهای ضعیف جدا شدند و آرام بر روی زمین افتادند. شاخه چندین بار این کار را با غرور خاصی تکرار کرد، تا این که تمام برگها جدا شدند شاخه از کارش بسیار لذت می برد. برگی سبز و درشت و زیبا به انتهای شاخه محکم چسبید ه بود و همچنان از افتادن مقاومت می کرد.در این حین باغبان تبر به دست داخل باغ در حال گشت و گذار بود و به هر شاخه ی خشکی که می رسید آن را از بیخ جدا می کرد و با خود می برد. وقتی باغبان چشمش به آن شاخه افتاد، با دیدن تنها برگ آن از قطع کردنش صرف نظر کرد. بعد از رفتن باغبان، مشاجره بین شاخه و برگ بالا گرفت و بالاخره دوباره شاخه مغرورانه و با تمام قدرت چندین بار خودش را تکاند، تا این که به ناچاربرگ با تمام مقاومتی که از خود نشان می داد، از شاخه جدا شد و بر روی زمین قرار گرفت.

باغبان در راه برگشت وقتی چشمش به آن شاخه افتاد، بی درنگ با یک ضربه آن را از بیخ کند. شاخه بدون آنکه مجال اعتراض داشته باشد، بر روی زمین افتاد.

ناگهان صدای برگ جوان را شنید که می گفت:

“اگر چه به خیالت زندگی ناچیزم در دست تو بود، ولی همین خیال واهی پرده ای بود بر چشمان واقع نگرت،

که فراموش کنی نشانه حیاتت من بودم!!!”

مشاهده صفحات طراحی شده در چند مرورگر

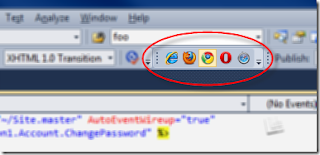

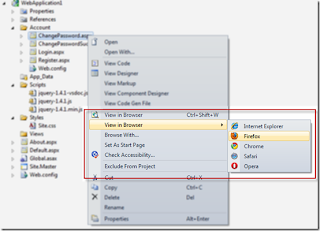

ویژال استودیو صفحات وب را بصورت پیش فرض در مرورگر IE باز می کند و یکی از نگرانیهای طراحان وب این است که نمیدانند که صفحه ای که طراحی میکنند، در مرورگرهای مختلف چگونه دیده میشود و آیا تنظیمات ظاهری ( CSS ) آن بدرستی نوشته شده است یا خیر؟ برای حل این مسئله میتوانید افزونه WOVS را دانلود و نصب کنید. با نصب این افزونه نوار ابزاری به ویژال استودیو اضافه میشود که می توانید مرورگر را براحتی تغییر دهید:

سایت !Yahoo در مورد موضوعی که در عنوان ذکر شده مقاله ی جالبی منت

سایت !Yahoo در مورد موضوعی که در عنوان ذکر شده مقاله ی جالبی منتشر کرده که ترجمه ی اون رو خالی از لطف ندیدم.اگر مدام در محیط کار با مهلت های نامعقول برای انجام وظیفه ای مشخص روبرو می شوید لازم است تا راه حل متفاوتی را برای غلبه بر این مشکل بر گزینید. در این مقاله، 6 راه حل بدین منظور ارائه شده است.

1) به همکارانتان نگاه کنید. اگر همکارانی دارید که کار مشابه شما انجام می دهند، آیا آنها نیز با چنین مهلت های نامعقولی برخورد می کنند؟ اگر پاسخ مثبت است چگونه آنها بر این مشکل غلبه می کنند؟ آیا می توانید از راه حل های آنها الهام بگیرید؟

2) وظیفه ی محوله را به چند قسمت تقسیم کنید. گاهی اوقات مثلاً 85 درصد کار می تواند به سرعت انجام شود و فقط 15 درصد کار به زمان بیشتری نیاز دارد. می توانید از مدیر پروژه ی خود برای دریافت مهلت بیشتر برای انجام 15 درصد باقیمانده مهلت بخواهید. اگر درخواست کنید و مدیر پروژه ببیند که قسمت های دیگر وظیفه ی محوله را به خوبی و در زمان معین یا حتی سریعتر انجام داده اید، معمولاً با درخواست شما موافقت می کند.

3) لطفاً در نحوه ی بیان درخواست برای مهلت بیشتر به مدیر پروژه از عبارتی مثل "انجام این کار در زمان محوله امکان پذیر نیست" استفاده نکنید! در عوض برای حل مشکلات خود راه حل ارائه بدهید. مثلا بگویید: "با 10 روز مهلت من می توانم کارهای X و Y را انجام دهم اما کار Z با توجه به پیچیدگی های بیشتری که دارد بر طبق زمان بندی من به زمان بیشتری نیاز دارد". یا "قسمت Z به اتمام رسیده اما هنوز به طور کامل صحت عملکرد آن تست نشده است و نیاز به 2 روز وقت برای بررسی کامل آن است".

4) اگر مشکل بزرگتر از آن چیزی است که با یک درخواست ساده بر طرف شود، کمی پیاز داغ کار را زیاد کنید ;) صرف نظر از صحبت با مدیر پروژه در مورد زمان انجام کار، سعی کنید در مورد الگوهای مناسبی که دیگر مدیران پروژه از آنها استفاده می کنند در صحبت خود بهره گیرید. به عنوان مثال می توانید بگویید: " من متوجه شده ام که ما گاهی اوقات دیدگاه متفاوتی نسبت به زمان مناسب برای اتمام یک کار داریم. قصد من انجام مناسب کار محوله و تولید یک محصول خوب و با کیفیت است. اما گاهی اوقات با مهلت هایی مواجه می شویم که غیر قابل قبول هستند. اگر قصد ما تولید یک محصول خوب است باید در مورد زمان مناسب بیشتر دقت شود. من تمامی تلاش خود را می کنم و مطمئن هستم که شما نیز از خوب کار کردن من به خوبی آگاهی دارید اما در مورد خط مشی متفاوتی که در مورد مهلت انجام کارها نسب به فلان شرکت یا گروه دیگر در پیش گرفته شده است نگرانم. آیا ممکن است که در مورد حل این مشکل با همدیگر بیشتر صحبت کنیم؟". توجه داشته باشید که این لحن بیان باعث می شود که به جای اینکه مشکل را تماماً تقصیر مدیر پروژه بیندازید، شما و مدیر پروژه در یک سمت قرار بگیرید.

5) اگر مدیر پروژه، توجه شما را به کارهای قبلی شرکت جلب نمود، در این مورد که در گذشته نیز آیا چنین مهلت های کمی وجود داشته است و اینکه دیگران چگونه توانسته اند متفاوت از شما عمل کنند سوال کنید. در خلال این صحبت ها ممکن است متوجه راه های میانبری شوید که پیشتر به ذهنتان نرسیده است. ممکن است به این نتیجه برسید که مدیر پروژه ی شما درک و انعطاف پذیری بیشتری از آنچه که فکرش را می کردید دارد و ممکن است کیفیت را بر سرعت ترجیح دهد. در کل منظور این است که تا نپرسید، نمی دانید!

6) با ذهنی باز و مثبت به قضیه نگاه کنید. آیا واقعاً انجام وظیفه ی محوله در زمان تعیین شده امکان پذیر نیست؟ کاملاً ممکن است در شرکتی مشغول به کار هستید که با مهلت ها و انتظارات غیر معقول روبرو می شوید اما شرکت نیز ممکن است دلایلی برای وجود چنینی وضعیتی داشته باشد. به عنوان مثال شرکت دوست دارد که منحصر به فرد باشد و محصولات خود را زودتر از میانگین تعیین شده در صنعت عرضه کند. گاهی اوقات باید خود را با شرایط تطبیق دهید هر چند که در ابتدا ممکن است کمی سخت به نظر برسد. اما تلاش کنید، به همکاران خود نگاه کنید. آیا آنها نیز همچون شما با مشکل روبرو هستند؟

خلاصه اینکه سعی کنید تعامل بیشتری با مدیر پروژه ی خود داشته باشید. امیدوارم مشکلاتتان به طریقی که باعث خوشنودی شما می شود حل شوند.

منبع : وبلاگ بهروز راد

Btrfs فایل سیستم

Btrfs با تلفظ ها مختلف Butter F S، Better F S یا B-tree F S یک فایل سیستم copy-on-write تحت GPL برای لینوکس میباشد. copy-on-write در واقع یک روشی برای بهبود بخشی است که در برنامه نویسی های کامپیوتر مورد استفاده قرار میگیره.

Btrfs به منظور آدرس دهی کمبود ادغام ، snapshot ها ، قسمت های کنترلی و پوشش صحیح muli-deviceها در فایل سیستم لینوکس ایجاد شده اند. این قابلیت ها نقش تعیین کننده ای بازی میکنند مثل استفاده در ارتقای مقیاس های لینوکس برای پیاده سازی storageهای بزرگتر که معمولا در Enterpriseها مورد استفاده قرار میگیرد. Enterprise-storageها برای استفاده از مقیاس های بزرگ و تکنولوژی های پیشرفته طراحی شده اند.

Chris Mason نویسنده اصلی Btrfs گفته که هدف این فایل سیستم اجازه دادن به مقیاس لینوکس یا همون Linux Scale برای استفاده از فضای حافظه ای موجود خواهد بود، مقیاس بندی تنها مرتبط به آدرس دهی نمیباشد بلکه به معنی توانایی در اداره کردن و مدیریت آن با یک interface تمیز و رله که به ملت اجازه دیدن چیزهای مورد استفاده رو بده هستش و آن را قابل اعتماد میکند.

چندین دیسترو لینوکس Btrfs رو به عنوان یک انتخاب آزمایشی برای فایل سیستم root پیشنهاد میکنند. دیسروهایی مثل Arch، openSUSE 11.3، SLE11 SP1، Ubuntu 10.10، Sabayon Linux، Redhat Enterprise Linux 6، Fedora 15، Meego، Debian و Slackware 13.37. که البته Fedora نیز اشاره کرده که در نسخه ۱۷ ممکنه این فایل سیستم به صورت دیفالت روی آن قرار بگیره.

در سال ۲۰۰۸ Theodore Ts’o نویسنده اصلی فایل سیستم های ext3 و ext4، گفته که Btrfs راه بعدی برای ext4 میباشد. با داشتن تعداد زیادی طرح با ایده های مشابه که reiser3/4 داشت.

قابلیت ها:

دیفراگ به صورت آنلاین

اضافه کردن حجم و shrink کردن از volumeها به صورت آنلاین

متوازن سازی آنلاین (حرکت objectها بین block deviceها برای توازن load به صوزت آنلاین)

levelهای فایل سیستم (RAID1-like) برای mirroring و (RAID0-like) برای Sprinting

volumeهای فرعی (یک یا چند فایل سیستم جداگانه قابل مونت شدن root در هر پارتیشن فیزیکی)

فشرده سازی شفاف (در حال حاضر Zlib و LZO)

شبیه سازی فایلها (copy-on-write روی فایل های شخصی و یا byte-storage آنها)

کنترل روی data و metadata

تبدیل در محل یا in-place conversion

seeding فایل سیستم

transaction های قابل تعریف توسط کاربر

بلاک کردن پشتیبانی های پایان یافته

قابلیت های برنامه ریزی شده:

levelهای آبجکت RAID0، RAID1 و RAID10 و همچنین RAID برپایه توازن (RAID5 و RAID6)

چک کردن آنلاین و آفلاین سیستم

Incremental Dump (اینو خودمم نفهمیدم :دی)

توانایی در هندل کردن فایلها و پارتیشن های swap

جلوگیری از نوشته شدن تکراری dataها

پی نوشت : در مجموع فایل سیستم گولاخی به نظر میرسه که با توجه به کارایی هاش خوراک سرور های کوچیک و بزرگ هستش و خیلی هم انعطاف پذیره جایگزین خوبی برای فایل سیستم های دیگه میتونه باشه و با کرنل های hybrid هم هماهنگی بسیار خوبی داره.